GitHub、無料のパブリックリポジトリへのプッシュに対しても、コードに書いてはいけないシークレットの検知機能をデフォルトで有効に

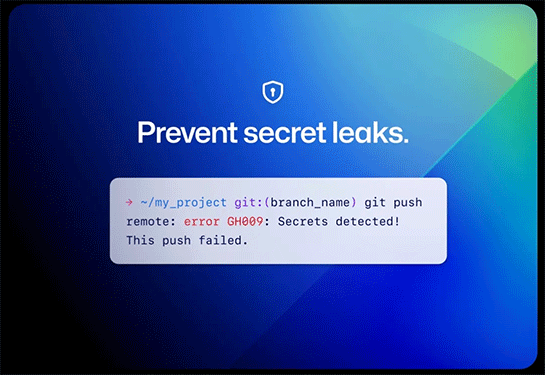

GitHubは、ソースコード中に書くべきではないパスワードやアクセストークンなどのシークレットを発見し通知してくれる「Secret scanning」機能を、無料のパブリックリポジトリに対するプッシュにおいてもデフォルトで有効にすることを発表しました。

パブリックリポジトリへのすべてのプッシュに対してシークレットスキャンによる保護機能が働くようになります。

プッシュされたコード内にシークレットが発見された場合、自動的にそのプッシュはブロックされます。ユーザーはそのシークレットを削除することでプッシュを再開できます。また、シークレットは問題ないと判断してブロックを解除することも可能です。

このプッシュに対するシークレットスキャン機能はすでに昨年(2023年)8月からオプトインにより利用可能になっていましたが、今後1週間から2週間程度ですべてのパブリックリポジトリに対してデフォルトで適用されるようになります。

GitHubによると、2024年の1月と2月だけで100万件以上のシークレットを検出したとのこと。これは1分に12件以上の頻度に相当します。今回のプッシュに対するシークレットスキャン機能がデフォルトで有効になることで、こうしたシークレットの漏洩は大幅に減ることが期待されます。

あわせて読みたい

オラクル、シャーディングを利用したグローバルな分散DBの新サービス「Oracle Globally Distributed Autonomous Database」正式サービス開始

≪前の記事

Deno、モダンなJavaScript/TypeScriptに最適化したパッケージレジストリ「JSR」パブリックベータ公開。Node.js、Bun、Cloudflareなどにも対応