ソニー銀行は金融機関としてAmazonクラウドをどう評価し導入したのか? AWS Summit Tokyo 2014

7月17日と18日の2日間にわたって都内で開催された「AWS Summit Tokyo 2014」での大きなトピックは、金融機関がクラウドの採用を明らかにしたことでした。1日目の基調講演ではマネックスグループ代表執行役社長CEOの松本大氏が登壇し、クラウドの採用を表明。

そして2日目のセッションでは、ソニー銀行のシステム企画部 マネージャー 基盤統括担当 大久保光伸氏が、同社によるAmazonクラウドの評価と導入について詳しい説明を行いました。

1年前のAWS Summit Tokyo 2013は、企業の基幹業務をクラウドへ移行する事例が相次いで発表されたイベントでした。それから1年がたち、金融機関もついにクラウドを基盤として採用し始めたことになります。

本記事では、ソニー銀行のセッションを、セキュリティ評価と導入方式、そして効果の部分を中心にダイジェストで紹介します。

ソニー銀行の考える金融機関のAWS活用方式

ソニー銀行 システム企画部 マネージャー 基盤統括担当 大久保光伸氏。

ソニー銀行は個人向けインターネット専業銀行です。お客さま目線の商品・サービスを追求してきました。

AWS導入の目的の1つはITコストの最適化です。削減したコストで新商品や新サービスへのさらなる投資が可能となります。また、インフラ構築管理の面では、効率化のみならずリスクの低減も主眼としています。

2つ目は俊敏性の向上です。インフラの調達から構築までの期間が圧倒的に短縮できます。また、ネットがあればどこからでも接続して使え、海外のベンダともクラウド上でコードをシェアしてスピーディな開発が可能となります。

AWSの検討を開始したのは、AWSが東京リージョンをスタートさせた2011年です。国内も含めて大手クラウドサービスの実績、信頼性、セキュリティ認証、コスト、テクノロジ、システムメンテナンスをポイントに比較した結果、AWSを事前検討対象としました。

セキュリティ面を3カ月かけて評価。システム導入の選択肢に

事前検討でもっとも重視したのはセキュリティ面で、FISC安全対策基準(金融庁の外郭団体である金融情報システムセンターが策定したセキュリティに関する自主基準)などに基づく「金融機関向けAWS対応セキュリティリファレンス」を作成したSCSK、ISID、NRIの3社から、金融機関への導入実績などを評価してNRIに協力を依頼し、導入に向けた評価活動を加速しました。

3カ月かけてAWSのセキュリティモデルの評価、FISCの適合性確認、当社制定の評価項目に基づく確認をしました。

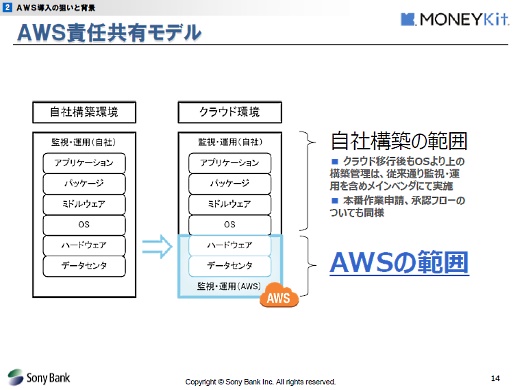

AWSの範囲を図にすると、水色のところがAWSの範囲で、OSから上は従来通り自社構築環境と変わりません。

評価の結果、AWSではセキュリティ、内部統制などの基準をクリアした信頼性の高いシステム運用が実施されていることを確認しました。ISO27001やPCI DSSなどを取得しており、AWSへの申請で第三者機関によるセキュリティレポートの定期的な入手も可能となりました。

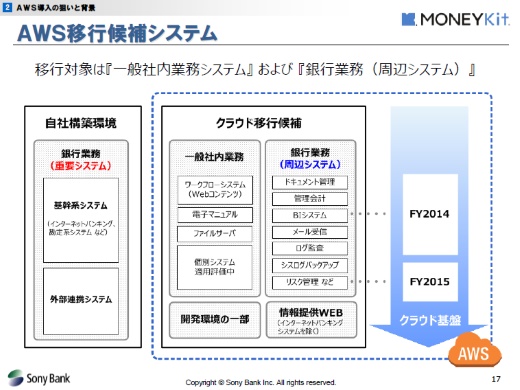

AWSへの移行候補システムは、一般社内業務のシステム、銀行業務の周辺系、開発環境の一部、情報提供用Webなどで、インターネットバンキングや勘定系といったお客様との取引にかかる重要な部分は移行対象外としています。

評価結果を踏まえて2013年12月4日にAWS導入における方針決済を取得。AWSをシステム導入時の選択肢として加えることになりました。実際には個別案件においてオンプレミスとの比較を整理し、慎重に検討する必要があります。

金融機関におけるAWSの活用方式案

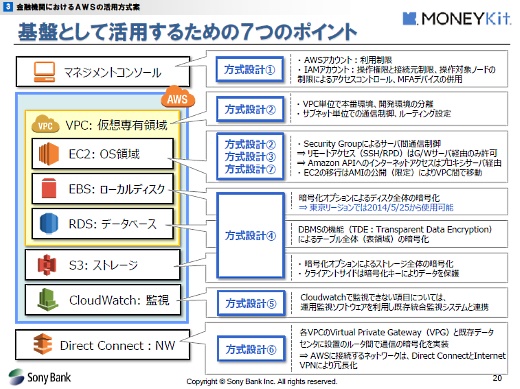

AWSを基盤として活用するためのポイントを紹介します。

一番重要となるIAMアカウント設計では、大前提としてアドミン権限はMFAデバイス(多要素認証デバイス)などを利用し、当社の場合はそれを金庫で保管しています。

さらにIAMグループは「操作権限グループ」と「アクセス元権限グループ」を用意し、組み合わせてベンダへのアカウントを払い出しています。

運用や構築時に利用するIAMユーザーは、タグを利用して関係ないEC2インスタンスへの操作を制限しています。

システム間通信制御では、AWSのセキュリティグループを利用。サブネットの用途とシステムごとにセキュリティグループを作成し、必要最低限の通信を許可しています。

運用面では、データの暗号化をサーバサイドとクライアントサイドの2つの方式で実装しています。サーバサイドの暗号化はEBSやS3、Glacierの標準機能の暗号化を用い、クライアントサイドでは独自のキーを利用してログそのものを暗号化しています。

ログの監視は、AWSのCloudWatchではアプリケーションログを監視できないので、オープンソースのZabbixを利用して(障害が発生したときには)パトランプが鳴る部屋で24時間365日の監視をしています。

しかし先週、CloudWatchでログ監視が可能になったというニュースが出たので、どの程度監視できるのかさっそく評価したいと思います。

ネットワーク冗長化方式は、ダイレクトコネクトの拠点とは別にデータセンターからインターネット経由で接続することで冗長化を実現しています。

AWS導入の導入効果

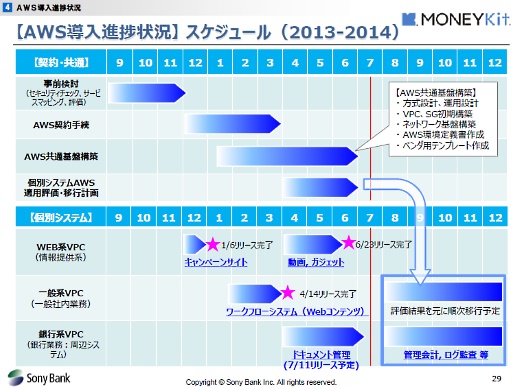

AWS導入について、昨年の9月から12月にかけて検討し、12月から3月にAWSの契約手続き、1月から6月までAWS共通基盤構築で、方式設計やVPC、セキュリティグループの初期構築、ネットワーク基盤構築、パッケージベンダさん用に展開するテンプレート作成などを行いました。

ここで発生したイニシャルコストは、1つのシステムのAWS移行で得られるコスト削減効果の5年分で回収できる見通しです。

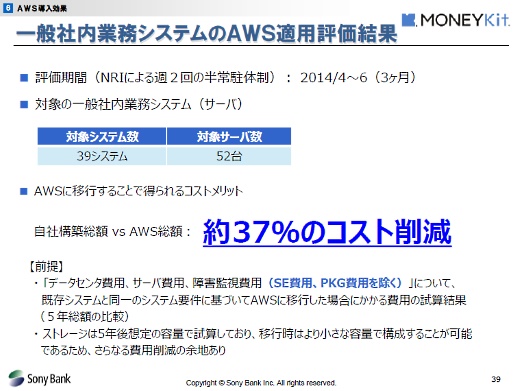

AWSの導入効果について。評価対象のシステム数は39、サーバは52台。5年間の総額費用の比較で、データセンター費用とサーバ費用、障害監視費用を対象とし、SE費用やパッケージ費用は対象外とした場合、37%のコスト削減が可能、という試算結果が出ています。

ハードウェアに関する設定やテスト工程がないので、まずそこの費用が不要になりますし、固定資産の棚卸しもなくなります。AWSのリザーブドインスタンスで割安な前払いも可能です。

AWSの導入過程では課題もありましたが、Webを検索するとトラブルシュート情報がいくらでも見つかるので、通常の課題として作業を進められました。

個人的にもAWSを使っているのですが、自宅のサーバが不要になって、引き込んでいた200ボルト電源の使い道を考えなくてはならなくなったのが困った点です。

公開されているセッションの動画とスライド。

関連記事

あわせて読みたい

Google Compute Engine、サーバサイドからクライアントまでJavaScriptで開発できる「MEANスタック」のワンクリックデプロイ機能をサポート

≪前の記事

CI(継続的統合)as a Serviceの「Circle CI」がDocker対応を開始